Morgan Marquis-Boire, Bill Marczak, Claudio Guarnieri, và John Scott-Railton

N.A.M chuyển ngữ

N.A.M chuyển ngữ

Lời dẫn:

Mới đây ngày 13/3/2013, CitizenLab, phòng nghiên cứu tại trường quan hệ toàn cầu Munk, thuộc Đại học Toronto Canada, đã công bố báo cáo đặc biệt về sự lây lan phần mềm theo dõi FinSpy của hãng Gamma International, trong đó đặc biệt ở Ethiopia và Việt Nam nhằm mục đích chính trị. Gamma International là một trong các công ty bị tổ chức Phóng viên không biên giới (RSF) mới đây xếp vào 1 trong năm công ty là “Kẻ thù của Internet” năm 2013.

13/3/2013

Bài viết này mô tả kết quả một đợt quét Internet toàn cầu để

tìm các server điều khiển và ra lệnh của phần mềm do thám FinFisher. Nó

cũng mô tả chi tiết việc phát hiện ra một chiến dịch sử dụng FinFisher ở

Ethiopia nhằm vào các cá nhân liên quan tới một nhóm đối lập. Ngoài ra

nó cũng cung cấp kết quả kiểm tra một mẫu FinSpy Mobile tìm thấy trên

mạng cho thấy đã được sử dụng tại Việt Nam.Tổng kết các phát hiện then chốt

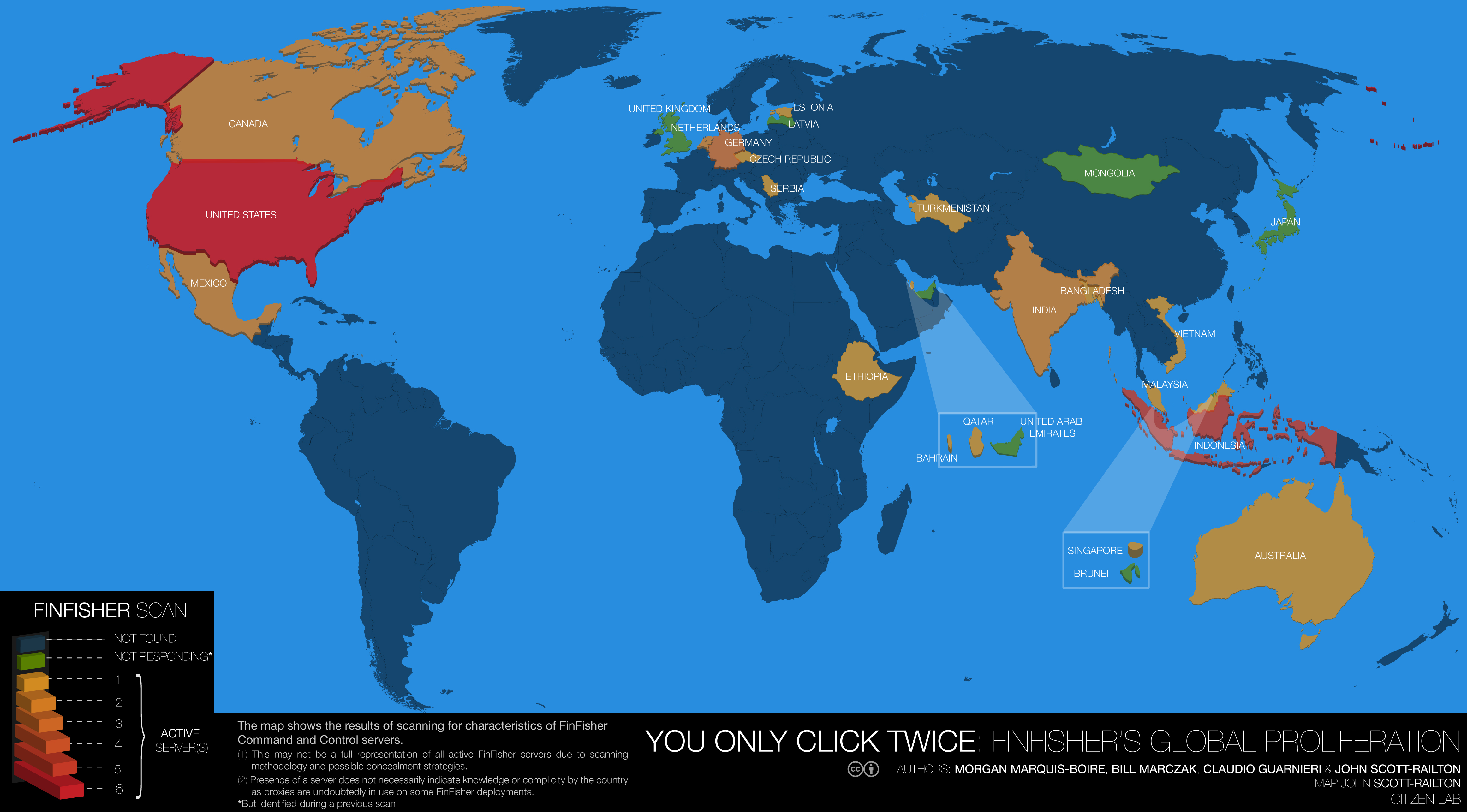

- Chúng tôi đã tìm ra các server ra lệnh và kiểm soát của các FinSpy backdoor, một phần của “giải pháp kiểm soát từ xa” FinFisher của hãng Gamma International trong tất cả 25 quốc gia gồm: Úc, Ba-rên, Băng-la-đét, Bru-nây, Canada, Séc, Estonia, Ethiopia, Đức, Ấn-độ, Indonesia, Nhật, Latvia, Malaysia, Mexico, Mông-cổ, Hà Lan, Quatar, Séc-bi-a, Singapore, Turkemnistan, Ả-rập, Anh, Mỹ và Việt Nam.

- Một chiến dịch FinSpy tại Ethiopia sử dụng hình ảnh của Ginbot 7, một nhóm đối lập tại Ethiopia, làm mồi để lây nhiễm vào máy người dùng. Hành động này tiếp diễn chủ đề về các đợt triển khai FinSpy với mục đích chính trị.

- Có bằng chứng rõ ràng về một chiến dịch dùng FinSpy Mobile ở Việt Nam. Chúng tôi đã tìm thấy mẫu FinSpy Mobile cho Android trên mạng với server ra lệnh và điều khiển ở Việt Nam và gửi tin nhắn về cho một số mobile tại Việt Nam.

- Những phát hiện này phản bác việc Gamma International trước đó đã cho rằng các server được phát hiện trước đó không phải nằm trong dòng sản phẩm của họ, và các bản phầm mềm của họ được phát hiện trước đó hoặc bị ăn cắp hoặc là bản demo.

1. Nhập đề

FinFisher là một dòng phần mềm do thám và xâm nhập từ xa phát triển bởi công ty Gamma International GmbH đặt tại Munich, Đức. Các sản phẩm FinFisher được tiếp thị và bán rộng rãi cho các cơ quan an ninh bởi tập đoàn Gamma đặt tại Anh quốc. Mặc dù kêu là một bộ công cụ “can thiệp hợp pháp” để theo dõi tội phạm, nhưng FinFisher đã có tiếng xấu vì được sử dụng trong các cuộc tấn công có chủ đích nhằm vào các nhà hoạt động nhân quyền, các nhà bất đồng chính kiến ở các quốc gia có hồ sơ nhân quyền có vấn đề.Cuối tháng 7 năm 2012, chúng tôi đã công bố các kết quả của một cuộc điều tra vào một chiến dịch email đáng nghi ngờ nhằm vào các nhà hoạt động tại Bahrain. Chúng tôi đã phân tích các file đính kèm và phát hiện rằng chúng có chứa phần mềm gián điệp (spyware) FinSpy, một sản phẩm để kiểm soát từ xa của FinFisher. FinSpy thu thập các thông tin từ một máy tính bị lây nhiễm, như các mật khẩu và cuộc gọi qua Skype, rồi gửi về một server điều khiển và ra lệnh FinSpy (command & control server). Các file đính kèm chúng tôi đã phân tích gửi dữ liệu về một server trong lãnh thổ Bahrain.

Phát hiện này đã thúc đẩy các nhà nghiên cứu tìm kiếm các server điều khiển & ra lệnh khác để hiểu xem làm FinFisher được sử dụng đại trà như thế nào. Ông Caludio Guanrieri tại Rapid7 (một trong những tác giả của báo cáo này) là người đầu tiên tìm kiếm các server đó. Ông đã lấy “dấu vân tay” của server tại Bahrain và tìm kiếm trong dữ liệu quét Internet để tìm kiếm các server khác trên thế giới mà có cùng dấu vân tay. Rapid7 đã công bố danh sách các server này và mô tả kỹ thuật lấy dấu của họ. Các nhóm khác như CrowdStrike và SpiderLabs cũng đã phân tích và công bố báo cáo về phần mềm FinSpy.

Ngay sau khi ra báo cáo, các server này đã được cập nhật để xoá cách bị phát hiện bằng dấu vân của Rapid7. Chúng tôi đã nghĩ ra một kỹ thuật lấy dấu khác và quét một phần của Internet. Chúng tôi đã khẳng định các kết quả của Rapid7, và cũng tìm được vài server mới bao gồm một cái ở trong Bộ Truyền thông của Turkmenistan. Chúng tôi đã công bố danh sách server của mình vào cuối tháng 8 năm 2012, cùng với bản phân tích các phiên bản di động của FinSpy. Các server FinSpy lại được cập nhật vào tháng 10 năm 2012 để vô hiệu hoá kỹ thuật lấy vân mới, mặc dù chưa từng được công bố.

Tuy nhiên, bằng cách phân tích các mẫu đã có và quan sát các server điều khiển & ra lệnh, chúng tôi đã phát hiện ra các phương pháp lấy dấu mới và tiếp tục quét Internet để tìm phần mềm do thám này. Các kết quả được công bố trong bài viết này.

Các nhóm hoạt động xã hội đã tìm ra nguyên nhân đáng quan tâm qua những phát hiện này; như họ chỉ ra việc dùng các sản phẩm FinFisher tại các quốc gia như Turkmenistan và Bahrain, nơi có hồ sơ xấu về nhân quyền, tính minh bạch và tuân thủ luật pháp. Tháng 8 năm 2012, trả lời một bức thư của tổ chức Quyền Riêng Tư Thế Giới đặt tại Anh, chính phủ Anh đã tiết lộ rằng trong quá khứ họ đã kiểm tra một phiên bản của FinSpy và trao đổi với Gamma về việc cần có giấy phép để xuất khẩu phiên bản đó ra ngoài EU. Gamma đã liên tục từ chối liên hệ với các phần mềm gián điệp và các server điều khiển bị phát hiện bởi nghiên cứu của chúng tôi, cho rằng các server đó “không phải dòng sản phẩm FinFisher”. Gamm cũng tuyên bố phần mềm gián điệp gửi tới cho các nhà hoạt động tại Bahrain là một bản demo đã cũ của FinSpy, bị đánh cắp trong một buổi thuyết trình sản phẩm.

Tháng 2 năm 2013, Privacy International, ECCHR – European Centre for Constitutional & Human Rights (Trung tâm vì Hiến Pháp và Nhân Quyền Châu Âu), trung tâm vì nhân quyền của Bahrain, tổ chức Bahrain Watch, và RSF (Phóng viên không biên giới) đã soạn một bản khiếu lại với OECD (tổ chức hợp tác phát triển kinh tế), đòi tổ chức này tiến hành điều tra xem Gamma có vi phạm các quy tắc OECD cho các doanh nghiệp đa quốc gia với hành vi xuất khẩu FinSpy sang Bahrain. Bản khiếu nại này đã chất vấn các phát ngôn trước đó của Gamma, với việc phát hiện ra ít nhất 2 phiên bản của FinSpy (4.00 và 4.01) tại Bahrain, và việc serve tại Bahrain là một sản phẩm FinFisher và nhận được các bản cập nhật từ Gamma. Bản khiếu nại, như công bố của Privacy International, cáo buộc Gamma về việc:

- Không tôn trọng các quyền con người được quốc tế công nhận của các cá nhân bị ảnh hưởng bởi các hoạt động của Gamma

- Gây ra và góp tác động ngược về nhân quyền trong quá trình hoạt động kinh doanh của mình

- Không ngăn chặn và giảm tác động ngược về nhân quyền liên quan tới các hoạt động và sản phẩm của mình; không công bố các tác động đó tại nơi xảy ra

- Không thực thi đủ trách nhiệm phải thực thi (due diligence) (trong đó có trách nhiệm về nhân quyền); và

- Không thực thi chính sách cam kết coi trọng nhân quyền

Chúng tôi trình bày các kết quả điều tra này với hy vọng sẽ thúc đẩy hơn nữa các nhóm hoạt động xã hội và các cơ quan điều tra có thẩm quyền tiếp tục làm rõ các hoạt động của Gamma, thực hiện các biện pháp kiểm soát xuất khẩu hợp lý, và làm rõ vấn đề lây lan toàn cầu, không kiểm soát của các phần mềm theo dõi.

2. FinFisher: cập nhật kết quả quét toàn cầu

Trước chuyển biến đó, chúng tôi đã nghĩ ra một kỹ thuật lấy vân mới và tiến hành quét Internet để tìm các server điều khiển & ra lệnh của FinSpy. Đợt quét này mất gần 02 tháng và gửi đi hơn 12 tỷ gói tin. Chúng tôi đã phát hiện ra tổng số 36 máy chủ FinSpy, trong đó 30 máy mới và 6 máy đã tìm được trong lần quét trước. Các server này hoạt động ở 19 quốc gia khác nhau, trong đó 7 máy ở các nước mà chúng tôi chưa từng thấy trước đó.

Các quốc gia mới

Canada, Bangladesh, India, Malaysia, Mexico, Serbia, Vietnam

Trong lần quét mới, 16 server đã thấy lần trước không xuất hiện. Chúng tôi ngờ rằng sau các lần quét trước được công bố thì nhà vận hành đã chuyển chúng đi. Nhiều server bị tắt hay di chuyển sau khi công bố các kết quả lần trước, nhưng trước bản cập nhật tháng 10/2012. Chúng tôi đã không tìm ra FinSpy server tại 4 quốc gia có mặt lần trước (Brunây, Liên hợp Ả-rập, Latvia và Mông-cổ). Tổng hợp lại, FinSpy server hiện tại có mặt tại 25 nước:

Úc, Bahrain, Băng-la-đét, Bru-nây, Canada, CH Séc, Estonia, Ethiopia, Đức, Ấn độ, Indonesia, Nhật Bản, Latvia, Malaysia, Mexico, Mông-cổ, Hà-lan, Qatar, Séc-bi-a, Singapore, Turkmenistan, Liên hợp Ả-rập, vương quốc Anh, Mỹ và Việt Nam.

Quan trọng là chúng tôi tin rằng danh sách này chưa phải là tất cả do số cổng FinSpy server sử dụng rất nhiều. Ngoài ra, việc phát hiện ra một FinSpy server tại một quốc gia không phải là chỉ số đầy đủ để kết luận việc các cơ quan luật pháp và mật vụ ở đó đang sử dụng. Trong một số trường hợp, các server này được vận hành bởi các nhà cung cấp dịch vụ host thương mại và có thể được thuê bởi bất kỳ phần tử nào ở bất kỳ quốc gia nào.

Bảng dưới đây liệt kê các FinSpy server bị phát hiện trong đợt quét mới nhất. Chúng tôi liệt kê đầy đủ địa chỉ IP của các server đã được công bố lần trước. Với các server chưa công bố, chúng tôi ẩn đi 2 số cuối. Việc công bố đầy đủ địa chỉ IP như lần trước không có có ích vì sau đó các server này nhanh chóng được tắt và di chuyển.

| IP | Nhà vận hành | Dẫn hướng tới |

| 117.121.xxx.xxx | GPLHost | Australia |

| 77.69.181.162 | Batelco ADSL Service | Bahrain |

| 180.211.xxx.xxx | Telegraph & Telephone Board | Bangladesh |

| 168.144.xxx.xxx | Softcom, Inc. | Canada |

| 168.144.xxx.xxx | Softcom, Inc. | Canada |

| 217.16.xxx.xxx | PIPNI VPS | Czech Republic |

| 217.146.xxx.xxx | Zone Media UVS/Nodes | Estonia |

| 213.55.99.74 | Ethio Telecom | Estonia |

| 80.156.xxx.xxx | Gamma International GmbH | Germany |

| 37.200.xxx.xxx | JiffyBox Servers | Germany |

| 178.77.xxx.xxx | HostEurope GmbH | Germany |

| 119.18.xxx.xxx | HostGator | India |

| 119.18.xxx.xxx | HostGator | India |

| 118.97.xxx.xxx | PT Telkom | Indonesia |

| 118.97.xxx.xxx | PT Telkom | Indonesia |

| 103.28.xxx.xxx | PT Matrixnet Global | Indonesia |

| 112.78.143.34 | Biznet ISP | Indonesia |

| 112.78.143.26 | Biznet ISP | Indonesia |

| 117.121.xxx.xxx | Iusacell PCS | Malaysia |

| 201.122.xxx.xxx | UniNet | Mexico |

| 164.138.xxx.xxx | Tilaa | Netherlands |

| 164.138.28.2 | Tilaa | Netherlands |

| 78.100.57.165 | Qtel – Government Relations | Qatar |

| 195.178.xxx.xxx | Tri.d.o.o / Telekom Srbija | Serbia |

| 117.121.xxx.xxx | GPLHost | Singapore |

| 217.174.229.82 | Ministry of Communications | Turkmenistan |

| 72.22.xxx.xxx | iPower, Inc. | United States |

| 166.143.xxx.xxx | Verizon Wireless | United States |

| 117.121.xxx.xxx | GPLHost | United States |

| 117.121.xxx.xxx | GPLHost | United States |

| 117.121.xxx.xxx | GPLHost | United States |

| 117.121.xxx.xxx | GPLHost | United States |

| 183.91.xxx.xxx | CMC Telecom Infrastructure Company | Vietnam |

- 8 server vận hành bởi GPLHost tại nhiều quốc gia khác nhau (Singapore, Malaysia, Australia, US). Tuy nhiên, chúng tôi quan sát thấy chỉ 6 máy hoạt động liên tục, chứng tỏ vài địa chỉ IP đã đổi trong khi quét.

- Một server tại Mỹ có thông tin đăng ký là “Gamma International GmbH,” và người liên lạc là “Martin Muench.”

- Có một FinSpy server có IP trong dải đăng ký cho “Verizon Wireless.” Verizon Wireless bán các dải IP cho các khách hàng doanh nghiệp, vì vậy không nhất thiết kết luận rằng Verizon Wireless tự vận hành các server này hay các khách hàng của họ đang bị theo dõi.

- Một server ở Qatar trước đó bị phát hiện bởi nhóm Rapid7 có vẻ hoạt động trở lại. Server này nằm trong dải 16 IP đăng ký cho “Qtel – Corporate accounts – Government Relations.” Dải này cũng chứa website http://qhotels.gov.qa/.

3. Ethiopia và Vietnam: Báo cáo chi tiết về các mẫu mới

3.1 FinSpy ở Ethiopia

Chúng tôi đã phân tích một mẫu phần mềm độc (malware) bắt được gần đây và xác định chính là FinSpy. Malware này dùng hình ảnh các thành viên nhóm đối lập Ethiopia, Ginbot 7, làm mồi nhử. Malware này liên lạc với một Finspy server tại Ethiopia, mà đã bị Rapid7 phát hiện lần đầu vào tháng 8 năm 2012. Server này luôn hiện diện trong mọi lần quét và tiếp tục hoạt động tại thời điểm ra báo cáo này. Nó có địa chỉ trong dải quản lý bởi Ethio Telecom, nhà cung cấp dịch vụ viễn thông quốc doanh tại Ethiopia.IP: 213.55.99.74Server này có vẻ được cập nhật theo cùng một cách với các server khác, bao gồm các server ở Bahrain và Turkmenisstan

route: 213.55.99.0/24

descr: Ethio Telecom

origin: AS24757

mnt-by: ETC-MNT

member-of: rs-ethiotelecom

source: RIPE # Filtered

| MD5 | 8ae2febe04102450fdbc26a38037c82b |

| SHA-1 | 1fd0a268086f8d13c6a3262d41cce13470886b09 |

| SHA-256 | ff6f0bcdb02a9a1c10da14a0844ed6ec6a68c13c04b4c122afc559d606762fa |

- Nhãn thời gian PE “2011-07-05 08:25:31” hệt như mẫu tại Bahrain.

- Chuỗi sau (tìm thấy trong tiến trình bị lây nhiễm bởi malware), tự chỉ ra malware và tương tự mẫu tìm thấy ở Bahrain:

- Các mẫu tìm thấy có cùng file driverw.sys file, SHA-256: 62bde3bac3782d36f9f2e56db097a4672e70463e11971fad5de060b191efb196.

Sự tồn tại của mẫu FinSpy sử dụng hình ảnh riêng ở Ethiopia và liên lạc với một server FinSpy tại Ethiopia chứng tỏ rõ ràng rằng chính phủ Ethiopia đang sử dụng FinSpy.

3.2 FinSpy Mobile tại Việt Nam

Gần đây chúng tôi đã thu thập và phân tích một mẫu malware và xác định nó là phần mềm gián điệp FinSpy Mobile cho Android. Mẫu này liên lạc với một máy chủ điều khiển và ra lệnh ở Việt Nam, và gửi tin nhắn báo cáo tới một số mobile ở Việt Nam.Bộ phần mềm FinFisher gồm các bản FinSpy cho các hệ điều hành điện thoại khác nhau như iOS, Android, Windows Mobile, Symbian và Blackberry. Các tính năng của nó gần với phiên bản trên PC của FinSpy bị xác nhận tại Bahrain, ngoài ra có các tính năng đặc thù của di động như tìm về toạ độ GPS, tạo cuộc gọi gián điệp thầm lặng để nghe nén tiếng động xung quanh điện thoại. Một bản phân tích chuyên sâu về bộ backdoor FinSpy Mobile đã được đăng ở bài trước: The Smartphone Who Loved Me: FinFisher Goes Mobile?

| MD5 | 573ef0b7ff1dab2c3f785ee46c51a54f |

| SHA-1 | d58d4f6ad3235610bafba677b762f3872b0f67cb |

| SHA-256 | 363172a2f2b228c7b00b614178e4ffa00a3a124200ceef4e6d7edb25a4696345 |

Section Type: TlvTypeConfigSMSPhoneNumberMáy chủ điều khiển và ra lệnh có IP nằm trong dải do công ty CMC Telecom Infrastructure tại Hà Nội quản lý:

Section Data: “+841257725403″

IP Address: 183.91.2.199Máy chủ này vẫn hoạt động và khớp với “dấu vân tay” cho một máy chủ của FinSpy. Địa chỉ máy chủ và số điện thoại điều khiển đều ở Việt Nam chứng tỏ một chiến dịch theo dõi đang diễn ra ở nước này.

inetnum: 183.91.0.0 – 183.91.9.255

netname: FTTX-NET

country: Vietnam

address: CMC Telecom Infrastructure Company

address: Tang 3, 16 Lieu Giai str, Ba Dinh, Ha Noi

Trong bối cảnh những đe doạ gần đây tới tự do biểu đạt và hoạt động trên Internet thì việc sử dụng rõ ràng phần mềm gián điệp FinSpy tại Việt Nam là một điều gây bức xúc. Năm 2012, Việt Nam đã ra các đạo luật kiểm duyệt mới trong một chiến dịch bắt giam, đe doạ và xúc nhiễu các blogger dám phát ngôn đối kháng với chế độ. Tổng cộng xử 17 blogger, trong đó 14 người bị kết án 3 đến 13 năm tù.

4. Kết luận sơ bộ

Các công ty bán phần mềm theo dõi và xâm nhập thường kêu rằng các công cụ của họ chỉ được dùng để theo dõi tội phạm và khủng bố. FinFisher, VUPEN và Hacking Team đều dùng một ngôn ngữ. Mặc dù vậy, các bằng chứng liên tục cho thấy rằng các công cụ này thường được mua bởi các quốc gia mà nơi đó hoạt động chính trị đối lập và tự do ngôn luận bị đàn áp. Các khám phá của chúng tôi nhấn mạnh sự mâu thuẫn giữa cáo bạch của Gamma cho rằng FinSpy chủ yếu được dùng để theo dõi “kẻ xấu” với các chứng cứ ngày càng nhiều về việc công cụ đó đã và tiếp tục được sử dụng để chống tại các nhóm đối lập và các nhà hoạt động nhân quyền.Trong khi nghiên cứu của chúng tôi làm rõ việc sử dụng công nghệ này vì mục đích xâm hại nhân quyền, thì rõ ràng có nhiều quan ngại rộng hơn. Một thị trường toàn cầu, không kiểm soát cho các công cụ tấn công trên mạng hình thành một nguy cơ mới về mặt an ninh cho cả doanh nghiệp và quốc gia. Trong tháng 3 năm 2012, Giám đốc CIA Mỹ James Clapper phát biểu trong báo cáo hàng năm trước quốc hội:

“…các công ty phát triển và bán các công nghệ chuyên nghiệp để tiến hành tấn công trên mạng – thường dán nhãn các công cụ này thành công cụ can thiệp hợp pháp hoặc các sản phẩm nghiên cứu an ninh mạng. Các chính phủ nước khác đã dùng một số công cụ này để tấn công các hệ thống của Mỹ.”

Việc lây lan toàn cầu không kiểm soát của các sản phẩm như FinFisher là cơ sở mạnh để tranh cãi về chính sách đối với các phần mềm theo dõi và việc thương mại hoá tính năng tấn công qua mạng.

Các phát hiện mới nhất của chúng tôi cho thấy bức tranh cập nhật về tình trạng lây lan toàn cầu của FinSpy. Chúng tôi đã xác định 36 FinSpy server đang hoạt động, 30 trong số đó đã phát hiện lần trước. Danh sách các server này là chưa hoàn thiện, bởi vì một số server triển khai kỹ thuật tránh bị phát hiện. Tính cả các server bị phát hiện năm ngoái, tới giờ chúng tôi đã tìm ra FinSpy server tại 25 quốc gai, bao gồm nhiều quốc gia có hồ sơ nhân quyền gẩy tranh cãi. Điều này chứng tỏ một xu hướng toàn cầu về việc các chính phủ phi dân chủ gia tăng dùng các công cụ tấn công qua mạng mua từ các công ty phương Tây.

Các mẫy FinSpy tại Ethiopia và Việt Nam cần tiếp tục điều tra, nhất là với tình trạng nhân quyền tồi tệ tại các quốc gia này. Sự việc bản FinSpy tại Ethiopia sử dụng hình ảnh nhóm đối lập làm mồi nhử cho thấy nó được sử dụng cho các hoạt động theo dõi mang tính chính trị, hơn là vì các mục đích an ninh dân sự.

Mẫu tại Ethiopia là mẫu FinSpy thứ hai mà chúng tôi phát hiện ra liên lạc với một server mà chúng tôi xác định là FinSpy server. Điều này càng củng cố các kết quả quét của chúng tôi, và phản bác lại cáo bạch của Gamma cho rằng những server đó “không nằm trong dòng sản phẩm FinFisher”. Sự tương đồng giữa mẫu ở Ethiopia và mẫu ở Bahrain cũng chất vấn cáo bạch trước đó của Gamma International rằng các mẫu ở Bahrain chỉ là các bản demo bị đánh cắp.

Trong khi việc bán các phần mềm theo dõi và xâm nhập hầu như không có kiểm soát, thì vấn đề này đòi hỏi sự can thiệp cao hơn. Trong tháng 9 năm 2012, Ngoại trưởng Đức, Guido Westerwelle, đã kêu gọi lệnh cấm toàn EU về việc xuất khẩu các phần mềm theo dõi cho các quốc gia độc tài. Trong cuộc phỏng vấn hồi tháng 12 năm 2012, Marietje Schaake (MEP), là báo cáo viên về chiến lược cấp EU lần đầu về tự do số trong chính sách ngoại giao, đã nói rằng “thật sốc” khi các công ty châu Âu tiếp tục bán các công nghệ đàn áp cho các quốc gia không thượng tôn pháp luật.

Chúng tôi kêu gọi các nhóm hoạt động xã hội và các nhà báo tiếp tục các phát hiện của chúng tôi tại các nước liên quan. Chúng tôi cũng hy vọng rằng các kết quả nghiên cứu của chúng tôi sẽ cung cấp các thông tin quý báu cho cuộc thảo luận về chính sách và công nghệ đang diễn ra về phần mềm theo dõi và thương mại hoá các tính năng tấn công qua mạng.

Lời cảm ơn

Chúng tôi xin cảm ơn Eva Galperin và Tổ chức Mặt trận Điện tử (EFF), tổ chức Privacy International, tổ chức Bahrain Watch và Drew Hintz.Chuyển ngữ bởi N.A.M

__________________________

Chú thích

[1] https://www.gammagroup.com/[2] Software Meant to Fight Crime Is Used to Spy on Dissidents, http://goo.gl/GDRMe, New York Times, August 31, 2012, Page A1 Print edition.

[3] Cyber Attacks on Activists Traced to FinFisher Spyware of Gamma, http://goo.gl/nJH7o, Bloomberg, July 25, 2012

[4] http://bits.blogs.nytimes.com/2012/08/16/company-denies-role-in-recently-uncovered-spyware/

[5] http://www.sueddeutsche.de/digital/finfisher-entwickler-gamma-spam-vom-staat-1.1595253

[6] This sample has also been discussed by Denis Maslennikov from Kasperksy in his analyses of FinSpy Mobile – https://www.securelist.com/en/analysis/204792283/Mobile_Malware_Evolution_Part_6

[7] Configuration parsed with a tool written by Josh Grunzweig of Spider Labs – http://blog.spiderlabs.com/2012/09/finspy-mobile-configuration-and-insight.html

[8] https://www.eff.org/deeplinks/2013/01/bloggers-trial-vietnam-are-part-ongoing-crackdown-free-expression

[9] https://www.securityweek.com/podcast-vupen-ceo-chaouki-bekrar-addresses-zero-day-marketplace-controversy-cansecwest

[10] http://bits.blogs.nytimes.com/2012/08/16/company-denies-role-in-recently-uncovered-spyware/

[11] http://www.guardian.co.uk/uk/2012/nov/28/offshore-company-directors-military-intelligence

[12] http://www.vieuws.eu/foreign-affairs/digital-freedoms-marietje-schaake-mep-alde/

Không có nhận xét nào:

Đăng nhận xét